Zespół Microsoft Threat Intelligence Center (MSTIC), zajmujący się zbieraniem informacji o zagrożeniach bezpieczeństwa systemów, potwierdził, że ukraińskie organizacje stały się celem cyberataku. Oprogramowanie, wykorzystane przez przestępców, po raz pierwszy pojawiło się 13 stycznia. Zdaniem ekspertów, atakujący w taki sposób zaprojektowali złośliwy kod, żeby przypominał ransomware (oprogramowanie blokujące dostęp do plików do czasu uiszczenia okupu), jednak brakowało w nim mechanizmów wymuszających opłaty, co znaczy, że celem jest szyfrowanie danych wykluczające ich odzyskanie.

2 etapy

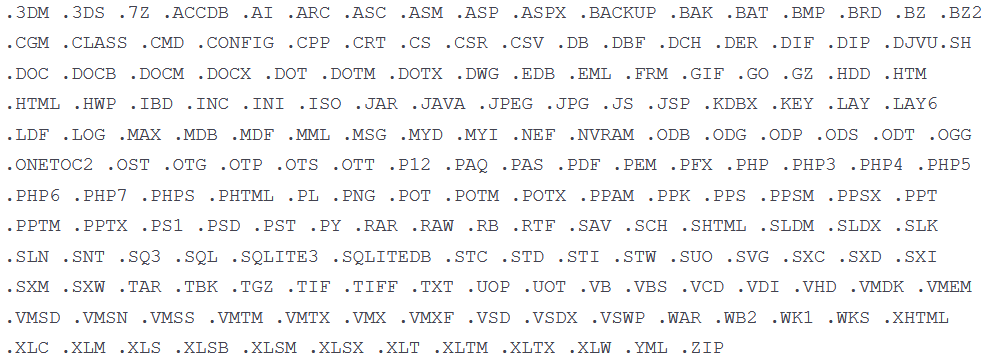

Złośliwe oprogramowanie wykryto w kilkudziesięciu systemach należących do instytucji rządowych, organizacji non-profit oraz przedsiębiorstw informatycznych. Zespoły Microsoftu zaznaczają, że przeprowadzony atak zwiększył ryzyko incydentów we wszystkich instytucjach i firmach na Ukrainie lub mających tam systemy informatyczne. Malware przygotowany przez atakujących o tymczasowym identyfikatorze DEV-0586, działa dwuetapowo. W pierwszej fazie nadpisuje główny rekord rozruchowy (Master Boot Record), zaś w drugiej pobiera program uszkadzający pliki z kontrolowanego przez atakujących kanału Discord.

(Not)Petya

Microsoft przygotował poradnik dla specjalistów ds. cyberbezpieczeństwa. Koncern deklaruje aktualizowanie informacji. Piotr Konieczny z serwisu Niebezpiecznik zaznacza, że podobnie jak w przypadku serii cyberataków Petya/NotPetya przeprowadzonych w czerwcu 2017 roku, zagrożone są również polskie oddziały przedsiębiorstw. Złośliwe oprogramowanie w przypadku wspomnianej kampanii także udawało ransomware, a okazało się tzw. wiperem mającym na celu zniszczenie danych. Zgodnie z analizami ESET-u, 80% wszystkich infekcji było wymierzonych w ukraińskie organizacje.

Zhackowanie stron rządowych

Poza próbami niszczeni danych, doszło do ataków typu deface. Z 13 na 14 stycznia strony internetowe serwisów rządowych Ukrainy (m.in. Ministerstwa Finansów, Ministerstwa Edukacji i Nauki oraz Ministerstwa Obrony) zostały zhackowane. Atakujący podmienili treści na obrazek z groźbami. W metadanych pliku graficznego znalazły się fałszywe informacje o długości i szerokości geograficznej. Siergiej Demediuk, przedstawiciel ukraińskiej Rady Bezpieczeństwa Narodowego i Obrony, zaznacza, że w zmianę zawartości około 70 serwisów rządowych, była zaangażowana białoruska grupa UNC1151.