Trend Micro przygotowało honeypot, czyli pułapkę wykrywającą próby nieuczciwego wykorzystania systemu lub kradzieży danych. Honeypot symulujący fabrykę używał m.in. przemysłowego systemu sterowania. Fałszywemu zakładowi towarzyszyła także fałszywa firma przygotowująca prototypy, która miała fikcyjnych pracowników i klientów. Pomysłodawcy zasadzki zostawili luki w zabezpieczeniach. Jak podkreślają, źle zrobili wszystko, co tylko mogli – ale nie jest to wyjątkowa sytuacja, bo małe przedsiębiorstwa, nierzadko pozbawione informatyków i specjalistów ds. cyberbezpieczeństwa, działają podobnie. Trend Micro w honeypocie zainstalowało m.in. przekazywanie obrazu ze środowiska graficznego i umożliwiło dostęp do systemu bez autoryzacji. Dodatkowo wszyscy użytkownicy fałszywej fabryki używali jednego, wspólnego hasła.

Ataki na honeypot Trend Micro

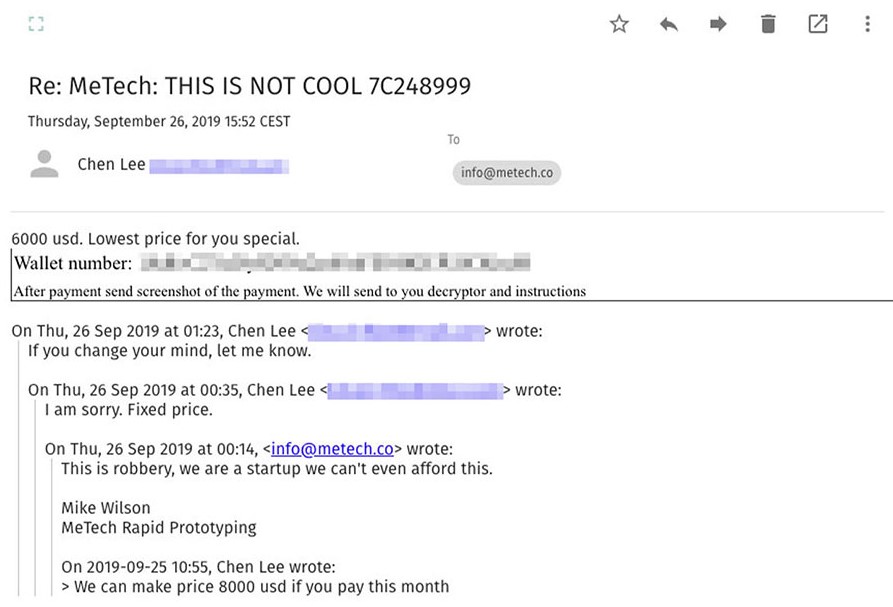

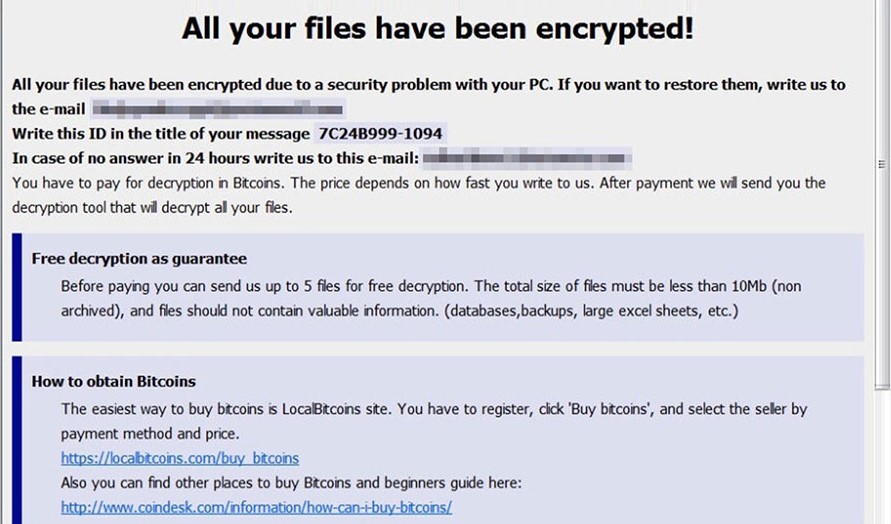

Pułapka informatyczna powstała na początku maja ubiegłego roku i działała przez pół roku. Żeby przyciągnąć cyberprzestępców, w sieci pojawiały się nieprawdziwe informacje, że system został zhakowany. W lipcu pierwszy atakujący postanowił wykorzystać moc obliczeniową fabryki do kopania kryptowalut – i potem powracał do niej wielokrotnie. Inni przestępcy eksploatowali honeypot np. do kupowania smartfonów, zmieniając na droższe konta abonentów sieci komórkowych, kolejni hakerzy skanowali system. W następnych miesiącach, z pomocą oprogramowania do zdalnego sterowania, włamywacze zainstalowali w urządzeniach fałszywego przedsiębiorstwa produkcyjnego ransomware i wysłali mail z żądaniem 8000 dolarów okupu w kryptowalucie. Niedługo później wszystkie pliki zostały zaszyfrowane. Jedynie raz zdarzyło się, że osoba odwiedzająca honeypot zostawiła wiadomość, że firma powinna zabezpieczyć system.

Każda firma może paść ofiarą podobnych ataków

Autorzy honeypota podkreślają, że systemy przemysłowe od dawna interesują cyberprzestępców. Greg Young z Trend Micro zwraca uwagę, że zbyt wiele uwagi poświęca się atakom państw na największe przedsiębiorstwa i ich kluczowe procesy, zamiast przyjrzeć się bardziej przyziemnym i mniej wyrafinowanym włamaniom do systemów niewielkich fabryk. Według eksperta, właściciele małych firm produkcyjnych nie powinni zakładać, że hakerzy nie zwrócą na nich uwagi.

O bezpieczeństwie informatycznym w przemyśle opowiadał u nas Jakub Jagielak z Atende, przypominając 4 reguły, zgodnie z którymi każdy w sieci kiedyś zostanie zaatakowany.