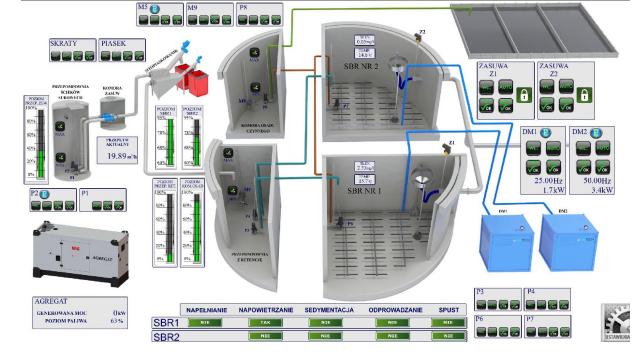

Autorzy raportu rocznego CERT Polska pt. „Krajobraz bezpieczeństwa polskiego internetu” wskazują, że w ubiegłym roku eksperci znaleźli w sieci systemy informacji pasażerskiej i telemetrii kilkudziesięciu pociągów czy sterowania farmami fotowoltaicznymi, a także panele operatorskie oczyszczalni ścieków, stacji uzdatniania wody, moduły komunikacyjne pozwalające na dostęp do sieci przemysłowej i panele zarządzania flotą autobusów. Ponadto zaobserwowano zwiększenie ilości urządzeń, stanowiących elementy przemysłowych systemów a dostępnych bezpośrednio z sieci – również tych, którymi da się zdalnie sterować.

Przemysłowe systemy sterowania – zdalnie sterowane

CERT Polska wskazuje, że w Polsce, podobnie jak na całym świecie, cyberprzestępcy szukają urządzeń, żeby wykorzystać je do ataku na sieci przemysłowe. Dla specjalistów CERTu problematyczny jest kontakt z właścicielem narażonego systemu w momencie, kiedy dojdzie do wykrycia luki lub zagrożenia – pisaliśmy o tym w artykule „Cyberuderzenie w przemysł – dlaczego warto zgłosić incydent?”. Eksperci wspominali o tym również w publikacji dotyczącej 2019 roku. Jak dodają, dużo niebezpieczniejszym zjawiskiem jest bagatelizowanie lub brak umiejętności wyeliminowania wykrytego zagrożenia, nawet jeśli przedsiębiorstwo otrzymało ostrzeżenie. Częstym wyzwaniem przy likwidacji wykrytej podatności są również zapisy umów zawieranych z zewnętrznym zarządcą sieci – zdarza się, że dokumenty nie zawierają obowiązku łatania systemów.

Praca zdalna a bezpieczeństwo

Z powodu pandemii koronawirusa firmy częściowo przeszły na tryb pracy zdalnej, przez co wdrożyły narzędzia umożliwiające pracę z domu i udział w telekonferencjach. Praca z tego typu aplikacjami stała się codziennością, niezależnie od branży – zaznaczają eksperci CERT Polska. Gwałtowne zainteresowanie uwypukliło liczne luki w zabezpieczeniach. Przykładowo, najpopularniejszy Zoom okazał się być problematyczny, jeśli chodzi o kwestie szyfrowania wiadomości, zabezpieczenia infrastruktury, problemów z uwierzytelnieniem oraz wycieków pamięci. Równie popularny program Teams odnotował problemy dotyczące możliwości kradzieży tokenów uwierzytelniających – cyberprzestępcy podsyłali ofierze za pośrednictwem komunikatora złośliwy plik, za pomocą którego pozyskiwano zawartość cookie – podatność umożliwiała pobieranie danych z listy kontaktów.