Zastanawiałem się nad tytułem tej prezentacji. Miała dotyczyć bezpieczeństwa informatycznego w przemyśle, ale kiedy próbowałem złożyć slajdy, pomyślałem, czym różni się bezpieczeństwo informatyczne w przemyśle od bezpieczeństwa informatycznego w innych dziedzinach. Prawda jest taka, że różni się niewiele. Dlatego stwierdziłem, że prezentacja będzie nosiła tytuł „Bezpieczeństwo informatyczne”, bo przede wszystkim na nim chcę się skupić. Jednak zanim przejdziemy do meritum, chciałbym żebyśmy odbyli krótką podróż w czasie i cofnęli się do lat 80. Do czasu, kiedy nie było wirusów, internetu i kiedy wszyscy cieszyli się, że w końcu mamy maszyny, które potrafią zastąpić człowieka w obliczeniach i nie stwarzają żadnego problemu oraz zagrożenia, jeśli chodzi o użytkowanie i systemy informatyczne, jakie są w nich zaimplementowane.

Potem coś się zmieniło. Pojawiła się era internetu i wirusów. W 1987 roku, po pierwszym wirusie, powstał pierwszy antywirus. Pojawili się też oni – hakerzy. Skutecznie i umiejętnie wykorzystywali i kradli to, co mieliśmy na swoich komputerach. W dodatku robili to na tyle skutecznie, że zaczęli być poszukiwani przez policję, FBI i wszelkiego rodzaju służby, które miały zapewnić nam bezpieczeństwo informatyczne.

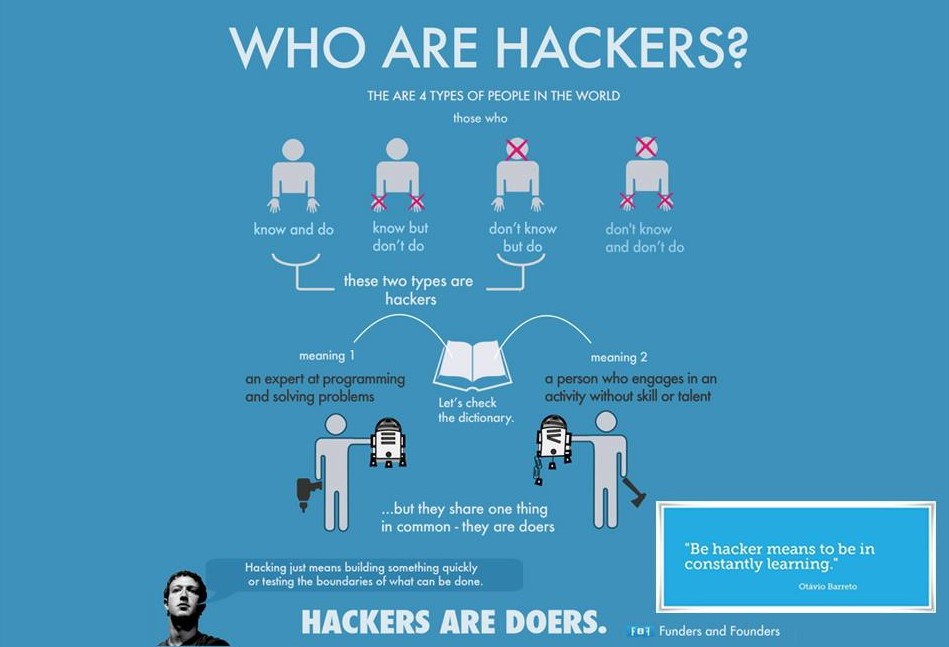

Haker, czyli właściwie kto?

Zastanówmy się, kim tak naprawdę jest haker i dlaczego zaczyna kraść nam dane, a potem próbować je spieniężyć. Przecież właśnie po to przechowujemy je na komputerach, żeby były w miarę bezpieczne. A bezpieczeństwo miało być zapewnione danym w sposób ciągły i w miarę skuteczny. Tymczasem coraz częściej słyszymy, że pojawiają się kolejne wyrafinowane ataki. Ostatni, który był dość spektakularny, to Ukraina i uderzenie w instalacje energetyczne państwa. Oni do tej pory nie mogą doprowadzić do porządku swoich systemów.

Kim jest haker? Mamy 4 typy ludzi, według takiego podziału, jaki państwu zaproponuję. Są to osoby, które: wiedzą i robią, wiedzą i nie robią, nie wiedzą i robią, nie wiedzą i nie robią. Dwie z tych osób to hakerzy. Haker, według definicji Słownika Języka Polskiego, jest osobą o bardzo dużych praktycznych umiejętnościach informatycznych. Ale jest to również osoba, która angażuje się w aktywność bez wiedzy i umiejętności. Jeden i drugi prowadzą działalność niszczycielską. Problem polega tylko na tym, że powoli podobne ataki stają się domeną państw. Przykładem jest robak, który zniszczył wirówki w elektrowni w Iranie, czyli Stuxnet. Został wyprodukowany i wprowadzony do systemu informatycznego przez służby specjalne Stanów Zjednoczonych. Coraz częściej słyszymy o atakach pochodzących z Korei Północnej, z Chin, a także innych krajów, w związku z tym pojawia się pytanie, jak z tymi hakerami walczyć, skoro za akcjami, za wojną cyfrową stają rządy.

Safety i security

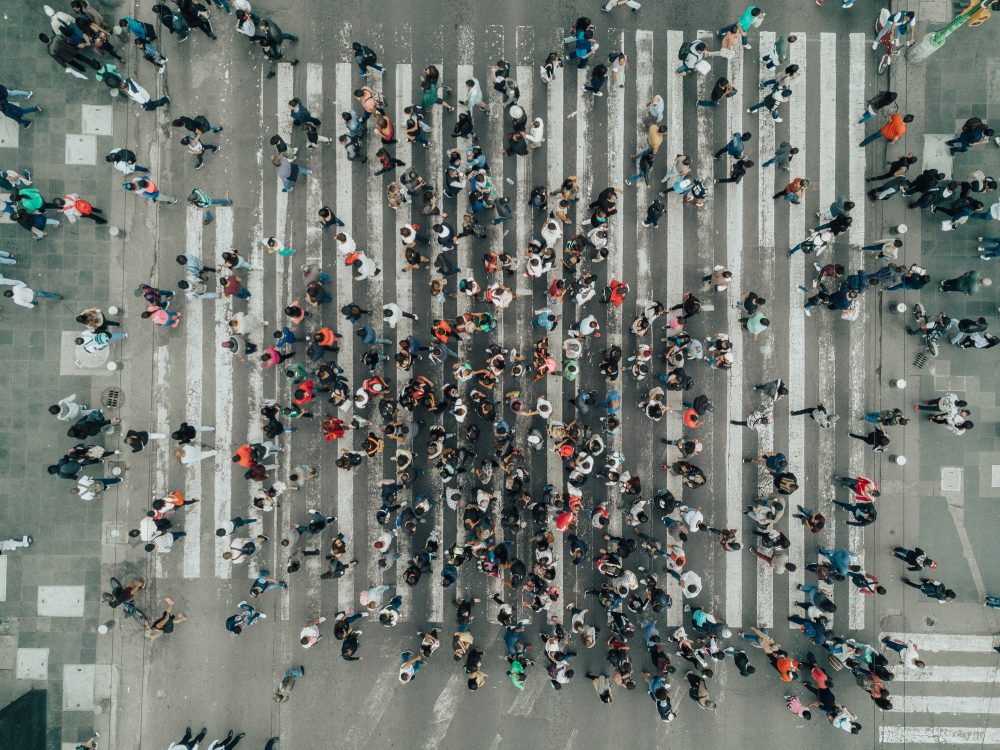

W przypadku systemów informatycznych mówimy tylko o bezpieczeństwie danych. W przypadku systemów informacyjnych, mówimy również o bezpieczeństwie człowieka. Język polski niestety jest tu ubogi, bo jedno i drugie określa jako bezpieczeństwo. W angielskim mamy do czynienia z dwoma wyrażeniami: safety (czyli to, które dotyczy bezpośrednio człowieka) i security (czyli to, które dotyczy systemów). W czym bezpieczeństwo jest podobne do przejścia dla pieszych? Czego potrzebujemy, aby bezpiecznie przejść przez przejście dla pieszych? Zarówno w przypadku bezpiecznego przejścia, jak i bezpieczeństwa systemów informatycznych potrzebujemy procedur. I to takich, które są dobrze przypisanymi i opisanymi procedurami działania w trakcie sytuacji kryzysowej. Jeżeli mamy dobrze zdefiniowane procedury, potrzebujemy doświadczenia, żeby umiejętnie z nich korzystać. Jeżeli już nabyliśmy doświadczenie i umiejętnie używamy procedur, które zostały wprowadzone, możemy wspomóc procedury narzędziem. W przypadku przejścia dla pieszych takim narzędziem jest sygnalizator. W przypadku systemów informatycznych i produkcyjnych będzie nim oprogramowanie przeznaczone do ochrony systemów.

I jest jeszcze jeden element – najważniejszy. Żeby skutecznie bronić systemów informatycznych, potrzebujemy permanentnego poczucia zagrożenia. Jeśli go nie mamy, osłabimy swoją czujność i staniemy się łatwym celem dla osób, które chcą nam wykraść dane z systemów.

Mam taki przykład. Firma, z którą współpracowaliśmy, wdrożyła wykrywanie kampanii phishingowych i zabezpieczenia skrzynek pocztowych przed niepowołanym oprogramowaniem, tzw. malware’em. Ogłosiła wprowadzenie tego systemu jako wielki sukces, po czym powiedziała swoim pracownikom „słuchajcie, jesteście bezpieczni”. Skuteczność ataku na tę organizację wzrosła dwukrotnie. Wszystko dlatego, że ludzie, którzy w niej pracowali, poczuli się na tyle pewnie, że maile, które zaczęły do nich przychodzić, a które mogłyby być potencjalnie zainfekowane złośliwym oprogramowaniem, były przez nich otwierane. Dlaczego? Dlatego, że nie czuli zagrożenia, że coś niepowołanego może pojawić się w organizacji. Dział IT tak naprawdę zdjął z nich ten element uwagi, co przełożyło się na zwiększenie skuteczności ataków. Problem polega też na tym, że producenci, którzy tworzą oprogramowanie służące bezpieczeństwu, też nie ułatwiają sprawy. Mamy na rynku w tej chwili przesyt technologii i przesyt rozwiązań. Coraz więcej firm stara się na tym rynku swoje oprogramowanie umieścić i zainstalować. Trudne jest odnalezienie się w gąszczu rozwiązań i dobranie oprogramowania, które będzie dla nas najwłaściwsze.

Metoda Living off the Land

Są systemy, które w ogóle nie obronią przed atakiem. Konieczna jest działalność Red Teamu lub Blue Teamu, czyli osób, które będą uważały na to, co się w organizacji dzieje. Dam przykład ataku Living off the Land. Po polsku tłumaczy się to jako „atak bez dotykania dysku”. Co oznacza? Tylko tyle, że używamy narzędzi, które są oryginalnie implementowane w systemach informatycznych Windowsa. Żaden system informatyczny nie obroni nas przed takim atakiem, dlatego że nie zablokuje OS-a. Bo jakby to zrobił, automatycznie nasz komputer przestaje funkcjonować. Wyrafinowanie techniki polega na tym, że jest w stanie skutecznie zaatakować urządzenie końcowe, czyli urządzenia użytkownika, że systemy antywirusowe i systemy ochrony nie potrafią wykryć żadnej działalności.

Co robimy w takiej sytuacji? Jeżeli nie wiemy, przed czym się bronimy, budujemy twierdzę. Dodajemy coraz więcej nowych urządzeń, coraz więcej obszarów staramy się chronić przed zagrożeniami i hakerami. To prowadzi tylko do stanu, w którym mamy w organizacji jeszcze więcej urządzeń, jeszcze bardziej złożoną infrastrukturę i jeszcze trudniej jest nią zarządzać. Problem polega też na tym, że chronimy się tylko przed tym, co znamy, a nie przed tym, czego nie znamy. Nie chronimy się przed tym, co potencjalnie może być zagrożeniem w najbliższej przyszłości. Nie chronimy się przed tym, co już hakerzy wiedzą, a my jeszcze nie. Oni są zawsze o krok przed nami. Jeżeli są o krok przed nami, teoretycznie ta wojna zawsze będzie przegrana. Problemem jest też sam fakt, że bezpieczeństwo jest traktowane w organizacji jako mniej istotny element, bo zawsze są ważniejsze wydatki i koszty.

EDR, czyli obrona przed nieznanym

Z mojego punktu widzenia jest kluczowe, że najbardziej skutecznym systemem będzie ten, który (według Gartnera) opiera się nie na tzw. współczynnikach kompromitacji, czyli na elementach, które już poznaliśmy i na podstawie których jesteśmy w stanie zidentyfikować zagrożenie. Najbardziej skuteczny będzie model – powtórzę – który jest w stanie obronić się przed tym, czego jeszcze nie znamy. I w końcu powstały takie systemy. To względna nowość z początku zeszłego roku, bo wtedy pojawiły się na rynku podobne rozwiązania. W tej chwili ten rynek już dojrzał i mamy start-upy, których produkty dziś są wdrażane w bankach. Jeżeli więc instytucje finansowe dostrzegły, że są to bardzo dobre narzędzia, to znaczy, że ich brakowało. Chodzi o EDR, czyli Endpoint Detection and Response. To produkty potrafiące, na podstawie analizy behawioralnej, statystyk i przewidywania, znaleźć potencjalne zagrożenie i zablokować je w odpowiednim momencie. Mogą też zredukować liczbę sygnałów pozornie niebezpiecznych, a realnie niegroźnych. Systemy EDR bazują na zwykłych procesach, które są zainstalowane na stacjach końcowych. Oprócz tego, że potrafią wykryć zagrożenie, umieją też przed nim bronić w momencie, w którym takie zagrożenie zostanie wykryte. EDR odizoluje stację, zrzuci pamięć, wyłączy ją całkowicie z sieci. To tylko podstawowe narzędzia, przy pomocy których Endpoint Detection and Response może automatycznie zadziałać. Jak wspomniałem, system korzysta z analizy behawioralnej i algorytmów big data, żeby jak najszybciej przeanalizować możliwe reakcje.

12345678

Oprócz systemów EDR funkcjonują także inne, które powinny być wdrażane w organizacji. Istnieją 4 reguły skutecznego bezpieczeństwa:

- Człowiek jest zawsze najważniejszy.

- Każdy kiedyś zostanie zaatakowany.

- Trzeba dostosować się do szybko zmieniającego się otoczenia.

- Trzeba sprawdzać i reagować.

To jest proces ciągły, a nie jednorazowy. Nie możemy poprzestać na tym, że raz zrobimy jedną pętlę, a potem zostawimy ją całkowicie i nie będziemy chcieli działać w wybranym kierunku. Problem polega na tym, że najsłabszym ogniwem jest człowiek. I to człowiek jest elementem, o który powinniśmy najskuteczniej zadbać. Nie system informatyczne, nie narzędzia, które wprowadzimy, ale człowiek, który po uruchomieniu systemu wykrywającego phishing poczuł się na tyle bezpieczny, że zaczął bez sensu klikać w maile, które są zagrożeniem. Dodatkowy problem – kwestie bezpieczeństwa nie dotyczą tylko pani z księgowości, ale też ludzi na wysokich stanowiskach. Zobaczcie sami.

Z hasłami sprawa jest bardzo poważna. Oczywiście zachęcam do stosowania nietrywialnych, nie tych prostych, jak „12345678”, które niezmiennie, od 10 lat pozostaje jednym z najpopularniejszych…”.