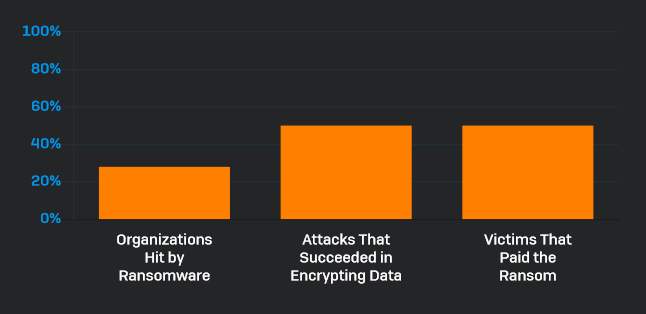

W Polsce 28% firm zostało zaatakowanych ransomware’em, czyli szkodliwym oprogramowaniem blokującym dostęp do urządzeń lub szyfrującym dane. Połowa incydentów spowodowała, że organizacje straciły dostęp do plików. Na tle świata polskie przedsiębiorstwa nie należą do najczęściej doświadczanych tego typu wirusami, w czołówce są Indie, Brazylia i Turcja. Światowa średnia wynosi 51% (odsetek firm dotkniętych ransomware’em), zaszyfrowaniem danych kończy się 73% włamań. W naszym kraju połowa firm decyduje się zapłacić okup, na świecie – 26%. 56% zaatakowanych odzyskuje dane z kopii zapasowych, a 24% wykrywa działania cyberprzestępców, zanim dojdzie do blokady plików.

Przestępcy częściej atakują firmy

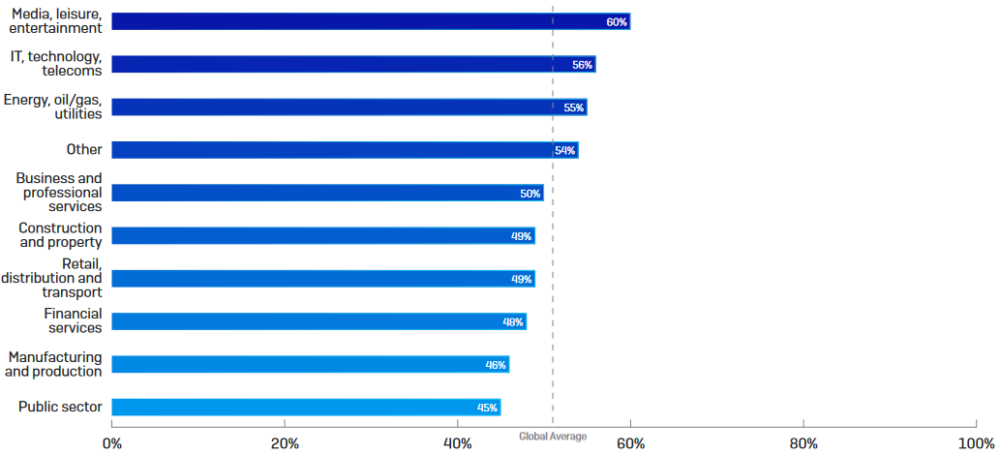

Celem ataków bywają raczej przedsiębiorstwa niż instytucje publiczne. Przestępcy częściej wybierają firmy z branży medialnej, IT i energetycznej, rzadziej – zakłady transportowe, finansowe i produkcyjne. Specjaliści Sophos uważają, że rzadkie informacje o udanych atakach na przedsiębiorstwa wynikają z braku obowiązku ich zgłaszania – inaczej jest w sektorze publicznym, gdzie incydenty trzeba raportować. Firmy wolą uniknąć rozgłosu, niepokoju wśród klientów czy szkód wizerunkowych. Eksperci, weryfikując wyniki badań, sprawdzili płatności w kryptowalutach związane z okupem za odzyskanie plików zaszyfrowanych wirusem SamSam i znaleźli nieodnotowane nigdzie przypadki.

Techniki

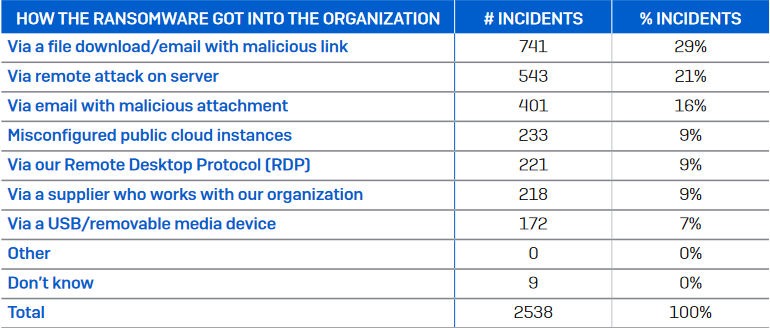

59% firm w czasie ataku trzymało dane w chmurze publicznej, 41% przechowywało pliki w lokalnych systemach. Co trzecie przedsiębiorstwo, które w ostatnim roku borykało się z ransomware’em, przyznało, że do infekcji dochodziło przez pobranie pliku lub wiadomości e-mailowej z linkiem. 21% odpowiedzi mówiło o zdalnym ataku na serwer, a 16% o mailu z załącznikiem. Źle skonfigurowane usługi chmurowe pozwoliły na 9% incydentów, tyle samo w przypadku korzystania z Pulpitu Zdalnego.

Taniej będzie nie płacić okupu

Średni koszt, jaki ponoszą organizacje, żeby naprawić skutki ataku to 760 tysięcy dolarów – jest on zależny od wielkości firmy (im większe przedsiębiorstwo, tym wyższy szacunek, w który wlicza się m.in. czas przestoju i rachunki za dany okres). Natomiast w przypadku opłacenia okupu całkowita suma za wznowienie działalności firmy jest niemal dwukrotnie wyższa: 1,4 miliona dolarów. Eksperci podkreślają, że ransomware „nie dyskryminuje”, każdy może paść ofiarą ataku, dlatego warto dbać o oprogramowanie antywirusowe i systematycznie wykonywać kopie danych.

Ransomware SamSam

Analizowany przez specjalistów wirus SamSam poza szyfrowaniem plików zbiera jeszcze informacje o komputerach podłączonych do sieci. Pierwszy raz został wykryty w 2015 roku i od tego czasu jego twórcy wymusili co najmniej 6 milionów dolarów okupu. Na początku roku opisywaliśmy w Platformie Przemysłu Przyszłości złośliwe oprogramowanie o nazwie Ekans – to ransomware rozpowszechniany zwykle przez źle skonfigurowany Remote Display Protocol lub maile z załącznikami. Ekans wymusza zakończenie procesów związanych z systemami SCADA nadzorującymi przebieg produkcji. Z kolei według ESET-a, polskim przedsiębiorcom często dokucza ulepszona, 64-bitowa wersja wirusa szyfrującego Ryuk wykrytego w 2018 roku.