Złośliwe oprogramowanie ułatwia przeprowadzanie ataków na systemy i sieci przemysłowe. Specjaliści firmy Dragos zajmującej się cyberbezpieczeństwem zwracają uwagę, że podstawowy mechanizm jest typowy – program szyfruje pliki i wyświetla żądanie okupu, jednak jego dodatkowe funkcje pozwalają jeszcze wymusić zakończenie procesów na zainfekowanych komputerach. Chodzi o zadania przemysłowych systemów sterowania, m.in. o aplikację HMIWeb Honeywell, usługi serwera Fanuc i procesy będące częścią GE Proficy, które rejestrują zdarzenia i stan urządzeń w sieci. Łącznie ransomware ingeruje w 64 zadania uruchamiane w przemysłowych systemach – pełną listę operacji można znaleźć tutaj. Malware atakuje komputery z oprogramowaniem Microsoft Windows, do tej pory Ekans zaszyfrował dane m.in. firmom z branży paliwowej.

Rozprzestrzenianie Ekansa

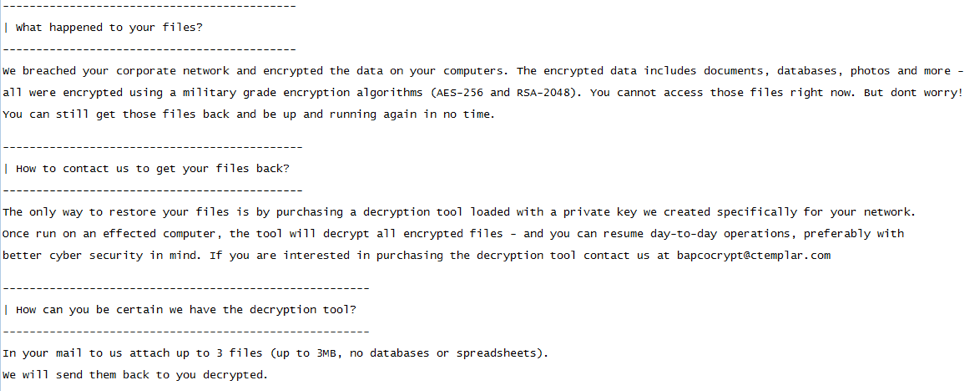

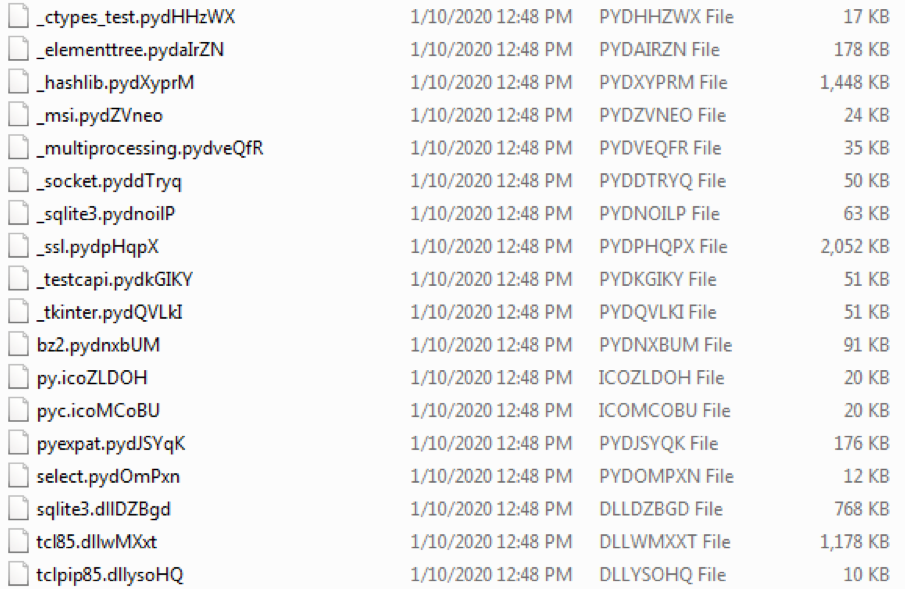

Malware nie ma zdolności replikacji – oprogramowanie jest rozpowszechniane m.in. przez źle skonfigurowany Remote Display Protocol, e-maile ze złośliwymi załącznikami, botnety, exploity i webinjection (czyli podmianę treści strony internetowej w przeglądarce użytkownika). Po uruchomieniu ransomware usuwa Volume Shadow Copy, a zatem usługę Windowsa tworzącą kopie zapasowe lub migawki plików, nawet wtedy, kiedy są używane. Kolejnym krokiem jest zakończenie procesów związanych z systemami SCADA (nadzorującymi przebieg procesów technologicznych lub produkcyjnych), a także z maszynami wirtualnymi i narzędziami do zdalnego zarządzania. Po tych czynnościach Ekans przystępuje do szyfrowania plików, przy okazji którego omija poniższe foldery systemowe.

windir

SystemDrive

:\$Recycle.Bin

:\ProgramData

:\Users\All Users

:\Program Files

:\Local Settings

:\Boot

:\System Volume Information

:\Recovery

\AppData\Jak chronić się przed atakiem?

Specjaliści zajmujący się bezpieczeństwem cyfrowym podkreślają, że firmy powinny przejrzeć swoją infrastrukturę pod kątem możliwości zainfekowania. Dobrze jest też prewencyjnie zablokować instalowanie programów z nieznanych źródeł, przygotowywać kopie zapasowe plików i przeprowadzić segmentację oddzielającą Industrial Control Systems od reszty sieci.

Ransomware Ekans, znany też pod nazwą Snake, po raz pierwszy pojawił się w końcówce grudnia minionego roku. Jego funkcjonowanie badali eksperci firm Dragos i Sentinel One, którzy upublicznili informacje o nowym złośliwym oprogramowaniu. Specjaliści twierdzą, że Ekans jest najgroźniejszym spośród wykrytych dotychczas ransomware’ów.