Przedsiębiorcy słusznie słuchają rad dotyczących ochrony firmowych danych. Jednak mimo budowania wirtualnych fos, zasieków i fortyfikacji zdarza się, że przestępcom i tak udaje się sforsować zabezpieczenia. Wówczas kluczowe są procedury postępowania na wypadek sytuacji przełamania ochrony. Ważnym pytaniem jest, czy należy zgłaszać, że padło się ofiarą cyberprzestępców. Z pewnością kluczowe będą kwestie ekonomiczne, wizerunkowe i konieczność szybkiego przywrócenia do pracy firmowych systemów – to, w jakim stopniu dany przypadek może budować bezpieczne środowisko, schodzi na nieco dalszy plan. Podmioty zobowiązane do zgłaszania incydentów wylicza obowiązująca ustawa o krajowym systemie cyberbezpieczeństwa. Czy mimo braku prawnego obowiązku warto to zrobić? Aby odpowiedzieć na trudne pytania z zakresu cyberochrony, rozmawiałam z Sebastianem Kondraszukiem, kierownikiem Zespołu Analiz Bieżących Zagrożeń oraz zastępcą kierownika działu CERT Polska ds. operacyjnych.

Uważaj, co wrzucasz do sieci

W kontekście bezpieczeństwa przemysłu niezwykle ważne jest kontrolowanie tego, co sami wrzucamy lub podłączamy do sieci. Zasady cyberbezpieczeństwa w tej kwestii są jasne, mimo to zastępca szefa CERT Polska zaznacza, że specjaliści z jego zespołu co rusz odnajdują publicznie dostępne panele sterowania, czy zamieszczone w sieci dokumenty, np. schematy funkcjonowania różnych systemów w zakładach przemysłowych. Dlaczego na stronach, w mediach społecznościowych, udostępnianych prezentacjach czy prelekcjach pojawiają się tajemnice przedsiębiorstw? Wydaje się, że odpowiedź na to pytanie jest prosta – lekkomyślność.

Chwila nieuwagi przy wrzucaniu treści do sieci powoduje, że zarówno cyberprzestępcy, jak i różnego rodzaju osoby, którym zależało jedynie na wypróbowaniu swoich umiejętności, mogą uzyskać bardzo cenne informacje. Problem jest rzeczywisty – CERT Polska już w grudniu 2020 roku alarmował, że odnotowuje wzrost liczby przemysłowych systemów sterowania dostępnych bezpośrednio z sieci, często z możliwością zdalnej kontroli. Wcześniej amerykańska CISA (Cybersecurity and Infrastructure Security Agency) ostrzegała przed wykorzystaniem tego typu systemów jako wektora ataku na sieci zakładów produkcyjnych.

– Biznes obawia się ataków ransomware i zaszyfrowania danych służących do codziennej pracy przedsiębiorstwa – jednak należy pamiętać, że przy tego typu ataku zawsze możemy – o ile dysponujemy kopiami zapasowymi – dość szybko przywrócić nasze systemy do pracy. Inaczej rzecz ma się z atakującymi, którzy dostaną się do naszej sieci i pozostają w niej przez dłuższy okres, wybierając istotne z ich punktu widzenia dane – informacje kadrowe, newralgiczne dokumenty lub wewnętrzną korespondencję. W ten sposób mogą posiąść dane bardzo istotne z punktu widzenia możliwości popełniania kolejnych przestępstw – np. na podstawie sposobów komunikacji wewnątrzfirmowej czy zlecenia przelewów finansowych – wyjaśnia ekspert NASK.

Warto zwrócić uwagę również na aspekty czysto biznesowe – konsekwencją przejęcia istotnych informacji odnośnie funkcjonowania przedsiębiorstwa, jego wewnętrznej kondycji, problemów i planów może być sprzedaż danych konkurencji czy wykorzystanie do szantażu pod groźbą upublicznienia. Mogłoby to naruszyć pozycję firmy na rynku. Sytuacja staje się jeszcze bardziej skomplikowana w przypadku systemów przemysłowych. Tam przywrócenie działania nie zawsze jest tak proste, nawet gdy dysponujemy kopiami zapasowymi, a efektem ataku mogą być np. przerwy w dostawie prądu czy wody.

– Szczególnie niepokojące są dane odnośnie czasu, w jakim wykrywany jest taki nieproszony gość myszkujący po sieci. Chociaż okresowe badania pokazują, że średnie czasy wykrycia znacząco poprawiają się z każdym rokiem i można je już mierzyć w godzinach, to ciągle jeszcze znajdują się firmy, w których ten czas jest liczony w miesiącach. W skrajnych przypadkach czas od momentu włamania do jego identyfikacji wynosi nawet 6 miesięcy – wskazuje ekspert NASK.

Padliśmy ofiarą cyberprzestępstwa – co teraz?

Odpowiedź na pytanie o działania po cyberataku trzeba znać jeszcze zanim zostanie się ofiarą przestępstwa. Nie można polegać na wierze, że wypracowane zabezpieczenia są tak dobre, że już nie ma się czym martwić. Konieczne jest przygotowanie odpowiednich procedur postępowania na wypadek ataku – uwzględniających poinformowanie o incydencie odpowiednich instytucji. Przyznanie się do straty danych powoduje, że poza kwestiami finansowymi, w grę wchodzą sprawy wizerunkowe, renoma firmy oraz długoterminowe straty związane z utratą klientów czy zleceń. Należy jednak pamiętać, że w niektórych sytuacjach zgłoszenie tego typu zdarzeń jest obowiązkowe – np. wtedy, kiedy dojdzie do wycieku danych regulowanych poprzez przepisy RODO. Dlatego warto zawczasu przygotować procedurę czy sposób prowadzenia komunikacji firmy.

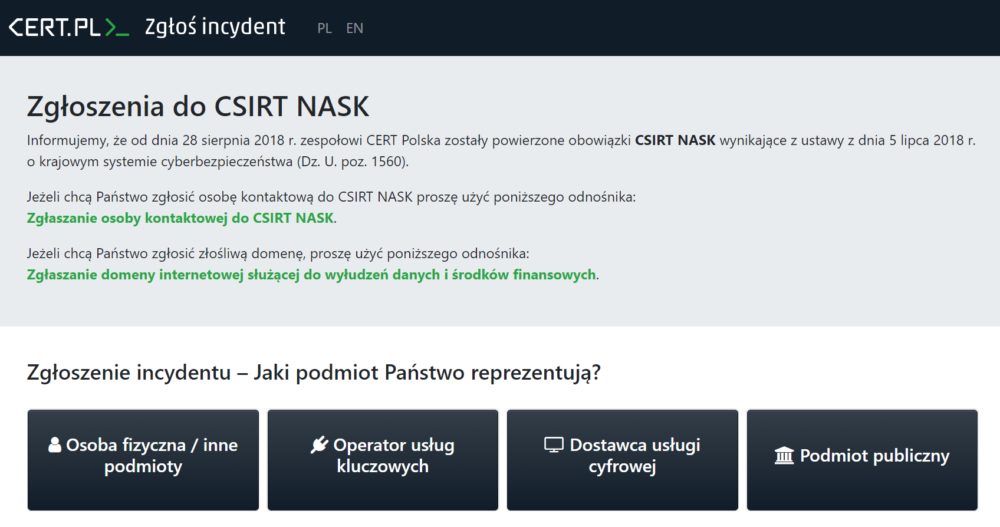

Incydenty można zgłaszać za pośrednictwem strony incydent.cert.pl. Formularz jest intuicyjny – wymaga uzupełnienia rodzaju reprezentowanego podmiotu, kategorii zdarzenia, adresu e-mail, numeru telefonu oraz opisu zdarzenia.

Organizacje zobowiązane są do zgłaszania incydentów, są wymienione w ustawie o krajowym systemie cyberbezpieczeństwa. Przepisy wskazują również podmioty odpowiedzialne za reakcje na zgłoszenia otrzymywane od poszczególnych grup poszkodowanych. Chodzi o trzy Zespoły Reagowania na Incydenty Bezpieczeństwa Komputerowego (ang. Computer Security Incident Response Team, CSIRT) prowadzone przez: Ministra Obrony Narodowej, Szefa Agencji Bezpieczeństwa Wewnętrznego oraz NASK – Państwowy Instytut Badawczy.

CSIRT MON odpowiada za koordynacje obsługi incydentów, które wystąpiły w podmiotach podległych Ministrowi Obrony Narodowej lub przez niego nadzorowanych oraz przedsiębiorców o szczególnym znaczeniu gospodarczo-obronnym. Do zadań CSIRT NASK należy koordynacja incydentów zgłaszanych m.in. przez jednostki sektora finansów publicznych, podległych organom administracji rządowej (lub przez nie nadzorowanych), instytuty badawcze i osoby fizyczne. Natomiast CSIRT GOV koordynuję obsługę incydentów zgłaszanych przez jednostki sektora finansów publicznych czy podmioty podległe Prezesowi Rady Ministrów.

CSIRT prowadzony przez NASK jest określany mianem „CSIRT-u ostatniej szansy” – trafiają do niego zgłoszenia, które nie podlegają pod zespoły MON ani GOV. Zespół NASK przyjmuje informacje o incydentach z jednostek samorządu terytorialnego – które, w przeciwieństwie do przedsiębiorstw niewymienionych we wspomnianej ustawie, są zobowiązane do zawiadamiania o naruszeniach sieci. Ich obowiązkiem jest również zgłoszenie osoby kontaktowej, również w serwisie incydent.cert.pl.

Twoje bezpieczeństwo jest w twoich rękach

Podkreślmy, że zgłoszenie incydentu nie sprawia, że odpowiedzialność za rozwiązanie problemu przejmie inny podmiot. Dlatego niezwykle istotne jest, aby w zasobach swojej firmy utrzymywać jednostkę odpowiedzialną za cyberbezpieczeństwo:

– Warto pamiętać, że to nie jest tak, że ktoś się do nas [do CERT Polska – red.] zgłosi i dostanie gotową receptę wypisaną pod incydent, który zaistniał w jego sieci. To nie jest również tak, że my rozwiążemy ten incydent za niego. CERT Polska może dać pewne wskazówki, być może nawet damy ci gotowe rozwiązanie – wyjaśnia Sebastian Kondraszuk. – Po zgłoszeniu incydentu, w zależności od nadanego mu priorytetu, specjaliści podejmują analizę i w miarę posiadanej wiedzy oraz ustalonych faktów udzielają odpowiedzi. Odpowiedzią może być przede wszystkim wskazówka w zakresie postępowania, wynik analizy lub dalsza eskalacja w zakresie zgłoszonych nieprawidłowości. Każda taka informacja, nawet jeżeli beznadziejna z punktu widzenia zgłaszającego podmiotu, może stanowić o kierunkach podejmowanych przez organizacje na rzecz opanowania incydentu – stwierdza przedstawiciel CERT Polska.

Na co konkretnie może liczyć przedsiębiorca zgłaszający incydent? NASK może udostępnić narzędzia i służyć wiedzą ekspercką w zakresie radzenia sobie z incydentem, zarekomendować działania minimalizujące skutki ataku, jednak należy zaznaczyć, że zaatakowana jednostka musi dysponować ekspertem, który będzie umiał wykorzystać przekazaną wiedzę w praktyce. Dlatego podkreślmy raz jeszcze – to przedsiębiorstwo jest odpowiedzialne za swoje bezpieczeństwo – zatem powinno zatroszczyć się o to, by w jego zasobach były odpowiednie osoby lub zespół mające niezbędne kompetencje i umiejętności do obsługi incydentu i wdrożenia środków zaradczych.

Dlaczego warto zgłosić incydent?

Nagłośnienie, że doszło do cyberataku i przełamania zabezpieczeń przedsiębiorstw jest dla wielu firm dużo straszniejszą perspektywą niż samodzielna walka z jego skutkami. Dlaczego? W wielu przypadkach dużo większym wyzwaniem od bezpośrednich następstw finansowych jest zmaganie się z aspektami wizerunkowymi, które również przekładają się na długoterminowe wyniki przedsiębiorstwa. Nie dziwi zatem fakt, że zaledwie od 3% do 5% waha się wskaźnik stosunku podmiotów, które nie są zobowiązane do zgłaszania incydentów, ale zdecydują się to zrobić, do zobowiązanych do ich zgłaszania.

– W swojej naturze CERT pomaga każdemu podmiotowi – nawet jeśli nie jest on zobowiązany na mocy prawa do zgłoszenia incydentów bezpieczeństwa. Kiedy dostajemy sygnał, podejmujemy działanie mające na celu przede wszystkim identyfikację problemu – czyli mówiąc wprost: zbadanie co się zadziało, postawienie diagnozy, wydanie zaleceń do poprawy bezpieczeństwa – tak, aby w przyszłości nie doszło do kolejnych naruszeń tego typu – wskazuje ekspert CERT Polska.

Nasz rozmówca dodaje, że zgłaszanie incydentów może również mieć wpływ na budowanie bezpiecznego otoczenia biznesu, czyli innych przedsiębiorstw:

– Oczywiście przekazujemy również wskazówki, które pozwolą na minimalizację skutków rzutujących na inne podmioty. Jesteśmy w stanie poinformować także innych użytkowników, którzy mogą być narażeni na podobny atak, z którym zmaga się zgłaszający, wraz ze wskazaniem jak mogą się zabezpieczyć. No i ostatni element, przy którym musimy bardzo mocno współpracować z organami ściągania – pomagamy ustalić sprawców ataku – dodaje.

Zgłoszenie incydentu do odpowiednich instytucji umożliwi nie tylko otrzymanie pomocy, ale w miarę możliwości pozwoli zidentyfikować sposób działania cyberprzestępców tak, aby szybciej i sprawniej reagować w przyszłości. Pozwoli również minimalizować negatywne skutki ataku zarówno w krótszej jak i dłuższej perspektywie czasu.

– Każde zgłoszenie, w szczególności, jeśli nosi znamiona nowości, pozwoli na ostrzeżenie innych przedsiębiorstw np. przed trwającą kampanią cyberprzestępców. Wszystkim zgłaszającym do nas gwarantujemy pełną anonimowość. Jeżeli nawet przedstawimy schemat ataku wykorzystany względem konkretnego biznesu, to jego opis nie będzie odsłaniać co to za podmiot – wskazuje ekspert NASK.

Aby dotrzymać kroku cyberprzestępcom, należy szeroko informować o podejmowanych przez nich działaniach – w ten sposób jeden zgłoszony incydent pozwoli uchronić innych, podobnie jak inne firmy mogą przyczynić się do wykrycia potencjalnego ataku na nasze przedsiębiorstwo.

„Dzień dobry tu CERT Polska, kontaktujemy się z ostrzeżeniem”, czyli rzecz o osobie kontaktowej

Poprzez formularz dostępny na stronie incydent.cert.pl, przedsiębiorcy mogą zgłosić osobę kontaktową, a także pozostawić CERT istotne z punktu monitorowania bezpieczeństwa informacje. Dlaczego warto to zrobić? W trakcie codziennej pracy eksperci zespołu otrzymują wiele zgłoszeń, sami również monitorują sieć przed zagrożeniami – ale to nie wszystko – NASK, poprzez współpracę z partnerami z całego świata, często dostaje informacje o potencjalnym ryzyku skierowanym wobec konkretnych podmiotów funkcjonujących w Polsce:

– Poprzez system współpracy z naszymi partnerami, często otrzymujemy istotne z punktu widzenia biznesu informacje. Na przykład o tym, że jakiś złośliwy ładunek został wysłany na określony adres – my oczywiście ze swojej strony dążymy, aby poznać, co znajduje się pod wskazanym adresem i poinformować właściwego administratora o zagrożeniu, natomiast bardzo często jest to kręta i trudna droga – wskazuje Zastępca Kierownika działu CERT Polska ds. operacyjnych.

Wydaje się, że takie ostrzeżenie jest bezcenne, jednak często zdarza się, że eksperci CERT Polska nie są w stanie przekazać tej informacji dalej. Nie mając w swoich zasobach danych osoby kontaktowej ds. cyberbezpieczeństwa, poszukują jakiegokolwiek kontaktu do przedsiębiorstwa i zmuszeni są do wykorzystania ogólnych kanałów, zazwyczaj ogólnej recepcji, gdzie, jak wskazuje nasz rozmówca, próby uprzedzenia firmy przed dostrzeżonym zagrożeniem w dużej mierze „odbijają się”:

– Możemy faktycznie mieć krótką ścieżkę dotarcia, w momencie, kiedy widzimy, że w sieci pojawiły się sygnały o tym, że dana firma mogła stać się ofiarą cyberprzestępców. Możemy również poinformować o błędzie, który został zidentyfikowany w systemach firmy – jednak potrzebujemy posiadać w naszej bazie kontakt do osoby, która potraktuje informacje od nas poważnie.

Poufność informacji

Wróćmy jeszcze na chwilę do obaw o potencjalne ubytki w wizerunku. Z pewnością ofiary przestępstw wolą zachować informację o incydentach w tajemnicy na zawsze, a przynajmniej do momentu, w którym dobrze poznają skutki zdarzenia i opracują plan komunikacji z podmiotami poszkodowanymi w wyniku ataku na przedsiębiorstwo, a także z rynkiem. Ekspert NASK zapewnia, że informacje, które docierają do CSIRTu z niego nie wypływają, zatem nie istnieje ryzyko, że opinia publiczna dowie się (przynajmniej z tego źródła) o ataku na przedsiębiorstwo. Należy jednak pamiętać, że w wypadku, kiedy cyberprzestępcom uda się naruszyć systemy firmy i dojdzie do naruszeń danych uwzględnionych w ogólnym rozporządzeniu o ochronie danych osobowych (RODO), incydent należy bezwzględnie zgłosić. W 2019 roku CERT Polska odnotował 46 ataki na firmy z sektora przemysłowego (co stanowi 0,7% całości zgłaszanych ataków), 19 na przedsiębiorstwa zajmujące się logistyką i dystrybucją (0,3%) oraz 366 na instytucje administracji publicznej (5,2%).