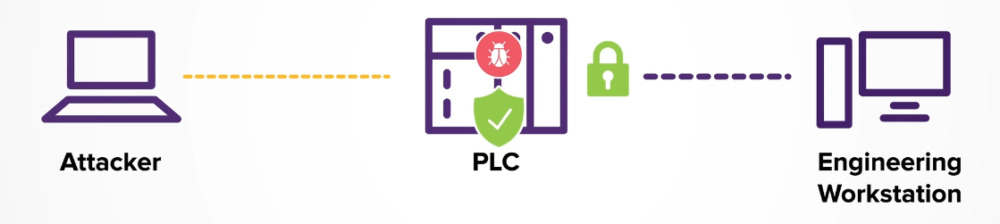

Eksperci ds. bezpieczeństwa z przedsiębiorstwa Armis wykryli lukę w programowalnych sterownikach logicznych Modicon. Sprawa dotyczy najnowszych wersji oprogramowania sprzętowego modeli M340 i M580 – badacze sprawdzają inne urządzenia. Jak tłumaczą specjaliści, wykorzystując podatność, można całkowicie przejąć kontrolę nad zainfekowanym urządzeniem, za pośrednictwem protokołu UMAS (Unified Messaging Application Services) służącego do konfigurowania i monitorowania sterowników PLC, stosowanych m.in. w firmach produkcyjnych, budowlanych, a także energetycznych.

Po przechwyceniu kontrolera cyberprzestępca może zainstalować złośliwe oprogramowanie modyfikujące działanie sprzętu i ukrywające zmiany przed stacją roboczą operatora – wyjaśniają specjaliści. Podobne ataki miały już miejsce – np. latem 2017 roku, kiedy atakujący wykorzystali malware o nazwie Triton do zainfekowania systemów zakładu petrochemicznego w Arabii Saudyjskiej. Eksperci dodają, że przejmowanie kontrolerów zagraża zarówno bezpieczeństwu przedsiębiorstwa, jak i ciągłości działań, a możliwość zamaskowania wprowadzanych modyfikacji utrudnia wykrycie ataków.

Jak zapobiec atakom?

Producent sterowników, Schneider Electric, współdziała z firmą Armis, żeby opracować działania zaradcze. SE przekonuje, że złagodzenie potencjalnych skutków wykorzystania podatności jest możliwe dzięki stosowaniu standardowych wskazówek dotyczących używania sprzętu, lub poprawek przygotowanych przez przedsiębiorstwo. Instrukcje dotyczące m.in. chipów urządzeń Modicon są dostępne w serwisie producenta. Z kolei specjalista Armis, Andy Norton, zaleca odłączenie kontrolerów od internetu, nieustanne monitorowanie sieci w celu wykrywania anomalii, ręczne konfigurowanie urządzeń i rezygnację z protokołów plug-and-play.

Modyfikacja kontrolerów w irańskim zakładzie wzbogacania uranu i niemieckiej hucie

Do przeprogramowania sterowników PLC cyberprzestępcom służył m.in. robak Stuxnet, atakujący systemy SCADA używane do nadzoru procesów produkcyjnych. Najgłośniejsze wykorzystanie złośliwego oprogramowania dotyczyło uszkodzenia co najmniej 1000 wirówek z zakładu wzbogacania uranu w irańskim mieście Natanz. Innym przykładem działań przestępców, którego celem były programowalne sterowniki logiczne Siemensa, jest atak na niemiecką firmę hutniczą z 2014 roku. W wyniku modyfikacji systemu sterowania temperaturą pękł piec przedsiębiorstwa.