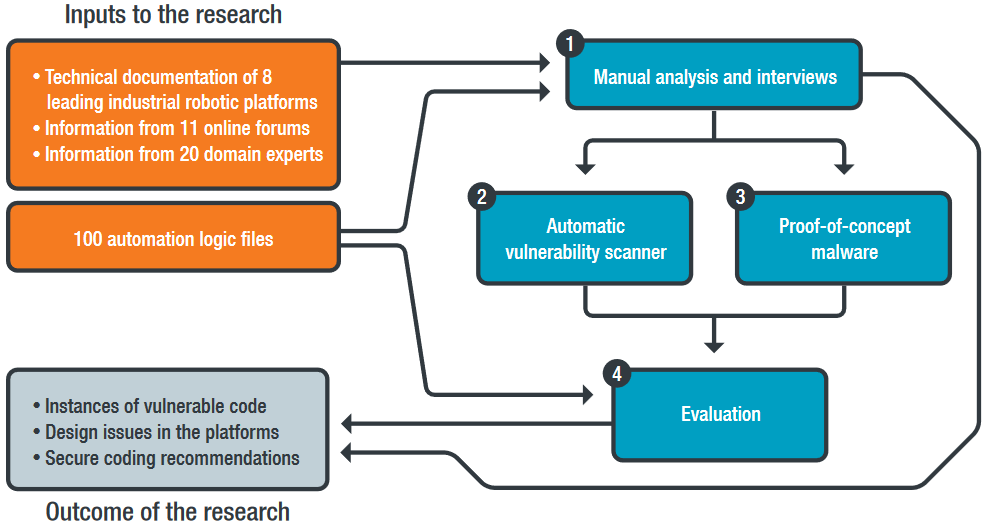

Maszyny przemysłowe, tak jak inne skomputeryzowane i usieciowione urządzenia, też są podatne na ataki cyberprzestępców – zaznaczają eksperci. Sprzęt produkcyjny zwykle bazuje na technologii zaprojektowanej kilkadziesiąt lat temu i działa w oparciu o autorskie języki programowania – w konsekwencji włamywacze mogą korzystać z luk, które pozwalają wykradać dane bądź zmieniać zaplanowane działania maszyn. Specjaliści przygotowali analizę języków programowania używanych przez ośmiu producentów robotów przemysłowych, przebadali także sto otwartoźródłowych aplikacji napisanych w tych językach.

Przykłady luk

Jedna z wykrytych luk dotyczyła programu przygotowanego w języku Rapid ABB, z jej pomocą cyberprzestępca mógł skopiować wszystkie pliki ze sterownika robota, również poufne (po powiadomieniu producent usunął aplikację). Innym przypadkiem jest program dla maszyn przemysłowych KUKA, tu słabość oprogramowania mogła doprowadzić do przechwycenia informacji przesyłanych przez sieć przedsiębiorstwa oraz do przejęcia kontroli nad ruchami robota, a następnie – zakłócenia procesu produkcyjnego. Jak zaznaczają eksperci, podobnie podatne programy działają w urządzeniach wielu producentów, wymienione marki są tylko przykładem. Cyberprzestępcy mogą dodatkowo modyfikować aplikacje uruchomione w robotach, żeby pobrać złośliwy kod ze zdalnej lokalizacji i wykonać go w atakowanym urządzeniu.

Dzielić sieci i monitorować kod

Autorzy opracowania uważają, że rezygnacja z dotychczas używanych języków byłaby dla firm trudna, bo zmiana środowiska IT jest droga. Dlatego sugerują segmentację sieci, czyli podział na mniejsze, żeby wyizolować roboty, które muszą przetwarzać zewnętrzne dane. Warto też edukować pracowników i stale monitorować kod wszystkich programów uruchamianych w fabryce, żeby zawczasu dostrzec luki bezpieczeństwa.

Wspólne prace z mediolańską uczelnią

Najnowsze badanie, czyli “Rogue Automation: Vulnerable and Malicious Code in Industrial Programming”, to najnowszy efekt współpracy Trend Micro i Politechniki Mediolańskiej. Wcześniej powstała publikacja na temat możliwości nieograniczonego dostępu do sieci, w których działają roboty przemysłowe. Badacze zauważyli, że ze względu na coraz częstszą kooperację ludzi i maszyn akcje cyberprzestępców mogą być też niebezpieczne dla operatorów urządzeń. W portalu pisaliśmy wcześniej o innym projekcie japońskiej firmy – o pułapce typu honeypot zastawionej na internetowych włamywaczy. Źle zabezpieczony system udający fabrykę szybko zaczął być wykorzystywany przez intruzów m.in. do kopania kryptowalut oraz szyfrowania plików.