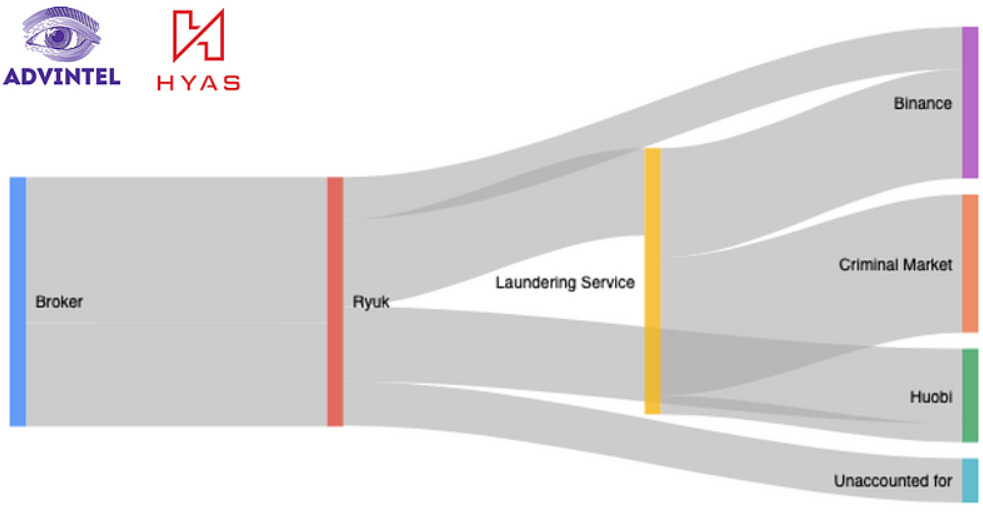

Ze wspólnego raportu przedsiębiorstw Advanced Intelligence i HYAS wynika, że cyberprzestępcy wykorzystujący złośliwe oprogramowanie Ryuk wyłudzili od firm i instytucji w bitcoinach łącznie równowartość 150 milionów dolarów. Dane FBI sprzed roku mówiły o 61 milionach. Analitycy śledzili 61 portfeli kryptowalutowych skojarzonych z ransomware’em. Przestępcy większość swoich cyfrowych pieniędzy przekazywali z pomocą pośredników na giełdy, głównie azjatyckie – Huobi i Binance. Co prawda obie platformy przy wypłatach wymagają potwierdzenia tożsamości, jednak specjaliści zaznaczają, że nie ma prostej metody weryfikacji dokumentów. Okup był przelewany również do mniejszych portfeli, zbyt małych (pod względem przechowywanej wartości), aby należały one do którejś z giełd. Stąd wniosek, że chodziło o wypłatę pieniędzy w lokalnych walutach albo o wymianę na inne kryptowaluty (np. takie, które trudno śledzić).

Program antywirusowy to za mało

Ofiary Ryuka za odszyfrowanie danych płaciły jednorazowo średnio kilkaset tysięcy dolarów. Badacze zwracają uwagę, że w przypadku ataku z użyciem tego ransomware’u trudno o negocjacje. Jak rozwijają, przestępcy stojący za Ryukiem nie uwzględniają statusu, celu działalności czy finansowych możliwości ofiar. Autorzy włamań wykorzystują systemowy niski poziom zabezpieczeń przed infekcjami złośliwym oprogramowaniem, które stanowią przygotowanie do ataku za pomocą ransomware’u. Samo oprogramowanie antywirusowe nie jest w tym przypadku wystarczające. Prewencyjnie analitycy radzą ograniczać uruchamianie makr w plikach pakietów biurowych, włączać dwuskładnikowe uwierzytelnianie i korzystać z komunikacji zdalnej tylko ze znanymi adresami IP.

Polskie firmy na celowniku

Zgodnie z danymi zebranymi przez ESET, Polska w marcu ubiegłego roku trafiła do czołówki krajów atakowanych Ryukiem – w nowszym, 64-bitowym wariancie złośliwego oprogramowania. Wcześniej, w zestawieniu uwzględniającym 32-bitową wersję, byliśmy na 10 miejscu. Po raz pierwszy specjaliści zarejestrowali Ryuka w 2018 roku, wirus zainfekował wtedy amerykańską firmę wodociągową Onslow Water and Sewer Authority, jeden z portów morskich w USA, a także brytyjską spółkę EVRAZ zajmującą się produkcją i wydobyciem stali. Według ekspertów Sophosa, co trzecie przedsiębiorstwo w Polsce pada ofiarą ransomware’u. Co ciekawe, w raporcie „The state of ransomware” firma przekonuje, że taniej z perspektywy firm jest nie płacić okupu.