Nazwa jest połączeniem dwóch angielskich słów: ransom, oznaczającego okup, i software – oprogramowanie. Przestępcy, którzy wykorzystują malware tego rodzaju, blokują dostęp do komputerów i żądają pieniędzy, grożąc, że jeśli ofiara nie zapłaci, nie odblokują informacji z urządzenia lub upublicznią je. Prostsze złośliwe programy mogą nie naruszać plików, jednak zwykle ransomware szyfruje dane. „Rachunek” wskazany w żądaniu cyberprzestępców to zwykle adres portfela kryptowalutowego.

Początki ransomware’u

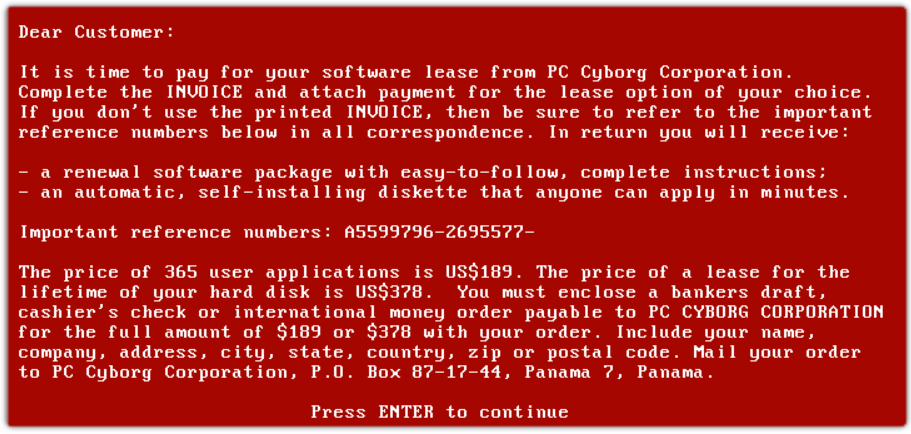

Pierwsze oprogramowanie ransomware o nazwie AIDS lub PC Cyborg zostało napisane w 1989 roku przez Josepha L. Poppa, biologa ewolucyjnego, który wysłał swój program do 20 tysięcy uczestników konferencji Światowej Organizacji Zdrowia na temat AIDS w Sztokholmie. Software w kilka dni po włożeniu dyskietki, na której spodziewano się wyłącznie ankiety dotyczącej prawdopodobieństwa zarażeniem HIV, blokował komputer i wyświetlał żądanie wysłania 189 dolarów do skrytki pocztowej Poppa. Nie wiadomo, czy ktokolwiek przekazał pieniądze. Eddy Willems, specjalista ds. cyberbezpieczeństwa, który padł ofiarą pierwszego ataku, przyznał, że nie zapłacił okupu, bo samodzielnie odzyskał dostęp do danych, a później pomagał innym organizacjom w przywróceniu pracy systemów.

Począwszy od roku 2005, wraz z powszechnością internetu, zaczęły pojawiać się złośliwe programy, które blokowały ekran oraz wybrane funkcje systemu Windows, uniemożliwiając pracę. W pierwszych atakach ofiary wybierano losowo, wykorzystując metodę „wodopoju” – tłumaczy Ireneusz Tarnowski, ekspert ds. cyberzagrożeń w Santander Bank Polska. Jak dodaje, na początku przestępcy podszywali się pod policję i inne służby bezpieczeństwa. Szyfrowanie plików za zainfekowanych komputerach rozpoczęło się w 2013 roku z wykorzystaniem trojana Cryptolocker.

Źródła ataków

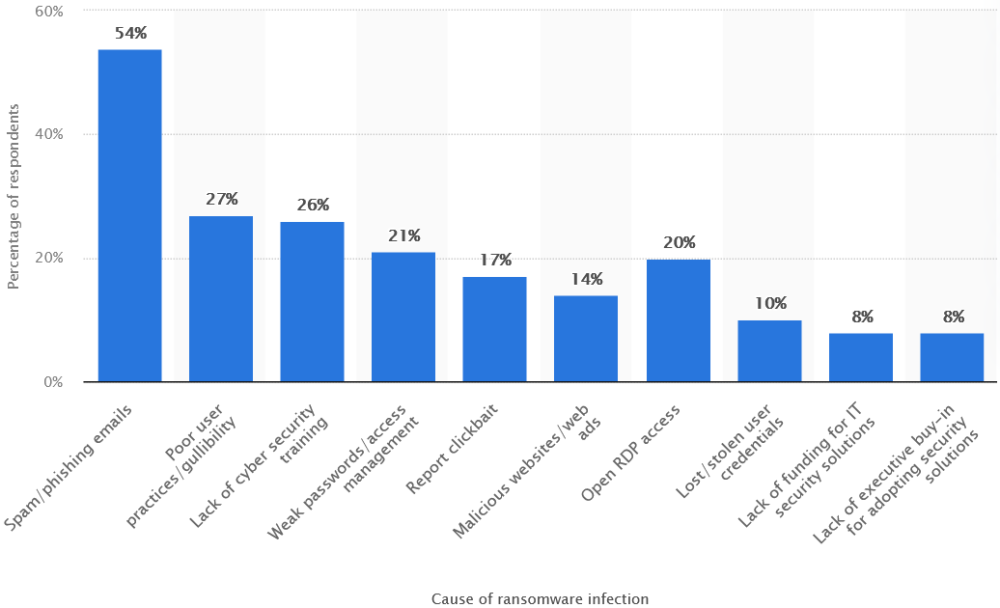

Zgodnie z danymi opublikowanymi w portalu Statista, najpopularniejszym źródeł ataków ransomware’em w 2020 roku były: phishing, czyli metoda oszustwa polegająca na podszywaniu się pod inną osobę lub instytucję, oraz spam. Kolejne miejsca zajęły: złe praktyki użytkowników i niedostateczna wiedza z zakresu cyberbezpieczeństwa. Nieco ponad 1/5 ataków powiodła się przez słabe hasła i niewłaściwe zarządzanie dostępami do zasobów. Przedsiębiorstwo Chainanalysis śledziło przepływy pieniędzy do oraz z kryptowalutowych portfeli znanych grup hakerskich i oceniło, że 74% z wymuszonych płatności trafiło do cyberprzestępców związanych z Rosją. Według analityków da się rozpoznać kod rosyjskich grup hakerskich, ponieważ jest napisany w taki sposób, żeby nie uszkadzać plików, jeśli wykryje, że zainfekowany komputer znajduje się w Federacji Rosyjskiej. Innym wyróżnikiem jest język używany przez powiązane konta na forach internetowych lub relacje z grupą hakerską znaną jako Evil Corp.

Najbardziej znane programy typu ransomware

W 2016 grupa hakerów wykorzystała oprogramowanie o nazwie Locky, które było rozsyłane jako załącznik w formacie .doc do fałszywych wiadomości e-mail. Locky zmieniał nazwy plików i dodawał rozszerzenie .locky, uniemożliwiając określenie ich zawartości. Rok później, 12 maja 2017 roku, miała miejsce fala ataków wirusem WannaCry, która według szacunków objęła zasięgiem ponad 200 tysięcy komputerów w 150 krajach, a szkody wyceniono nawet na setki miliardów dolarów. Eksperci podejrzewają, że odpowiedzialni za WannaCry byli przestępcy z północnokoreańskiej grupy Lazarus. Atak powstrzymał Marcus Hutchins z Kryptos Logic, który zauważył, że oprogramowanie łączyło się z niezarejestrowaną domeną i zdołał ją przechwycić.

Innym przykładem ransomware’u jest Sodinokibi (REvil), po raz pierwszy wykorzystany w 2019 roku, a już rok później będący najczęstszym narzędziem cyberprzestępców według raportu „X-Force Threat Intelligence Index 2021”, opracowanego przez zespół badawczo-rozwojowy IBM X-Force. Zdolność szyfrowania sieciowych dysków twardych miał Ryuk – w podsumowaniu po 3 latach stosowania wirusa analitycy firm Advanced Intelligence i HYAS ocenili, że posługujący się nim przestępcy wyłudzili od firm i instytucji łącznie równowartość 150 milionów dolarów w bitcoinach. Z kolei przemysłowe systemy plików atakował m.in. Ekans, o którym pisaliśmy w portalu PrzemyslPrzyszlosci.gov.pl po tym, jak wykryli go eksperci przedsiębiorstwa Dragons.

Aktywny od końca marca 2016 roku był ransomware Petya (NotPetya), który szyfrował plik MFT (Master File Table), uniemożliwiając tym samym uruchomienie systemu operacyjnego. Celem malware’u Petya była infrastruktura przedsiębiorstw – ataki rozpoczynały się od przesłania do działów kadr wiadomości z linkiem, który miał prowadzić do dokumentu z podaniem o pracę, a w rzeczywistości odsyłał do pliku wykonywalnego (.exe). Warto zwrócić uwagę, że program Petya jedynie podszywał się pod ransomware – w rzeczywistości chodziło o wiper, który nie gwarantował odzyskania danych po opłaceniu haraczu. Precyzyjnie swoje ofiary wybierali atakujący SamSamem, którzy wykorzystują luki w zabezpieczeniach, aby uzyskać dostęp do sieci, lub stosują taktykę brute force wobec słabych haseł. Przestępcy w tym wypadku koncentrowali się na takich instytucjach, jak szpitale czy uniwersytety, ponieważ w ich przypadku wzrastało prawdopodobieństwo zapłaty okupu za odzyskanie dostępu do danych.

Jakie firmy ucierpiały przez ataki?

Pierwsze doniesienia o malwarze Petya w 2017 roku (NotPetya) spłynęły z Ukrainy, gdzie ofiarą padły banki, dostawcy energii, producent samolotów Antonov czy elektrownia w Czarnobylu. O ataku poinformowała również duńska firma logistyczna Maersk, która oszacowała straty na 200-300 milionów dolarów. Wśród ofiar znalazły się amerykańska spółka farmaceutyczna Merck & Co, rosyjski koncern naftowy Rosnieft, a także francuskie przedsiębiorstwo budowlane Saint-Gobain. Jeśli chodzi o polskie firmy, były to m.in. Intercars i Kronospan. Przy kampanii WannaCry z tego samego roku ucierpiały systemy Nissana, FedExu czy Deutsche Bahn. Hemidal Security, przedsiębiorstwo zajmujące się cyberbezpieczeństwem, opublikowało listę firm, które zmagały się z ransomware’em w 2021 roku – to np. Accenture, CD Projekt, Colonial Pipeline kontrolujący sieć rurociągów w USA, jak również MediaMarkt. Przywołany już zespół IBM X-Force zwraca uwagę na wzrost przestępstw wymierzonych w zakłady produkcyjne – z 8% w 2019 roku do 18% w 2020.

Zachowania zaatakowanych przedsiębiorstw

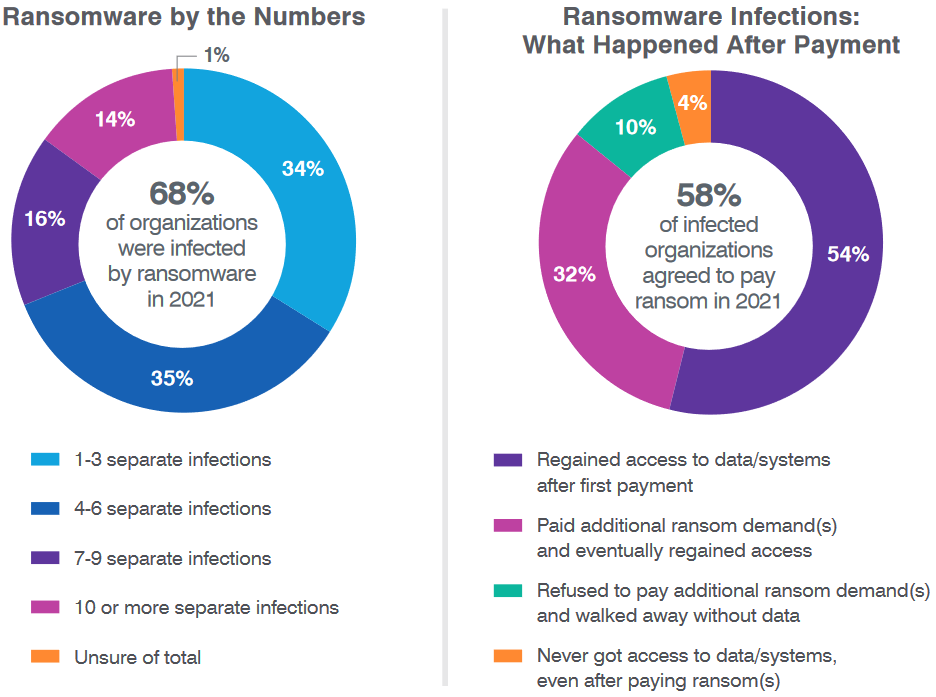

Opłacenie okupu kosztuje dwukrotnie więcej niż cena przestoju – oceniają eksperci firmy Sophos w raporcie „The state of ransomware”. Średni koszt haraczu to 1,4 miliona dolarów, natomiast przywrócenie systemów własnym sumptem przeciętnie wymaga nakładów w wysokości 760 tysięcy dolarów. Mimo to 58% organizacji, których systemy zostały zainfekowane ransomware’em, negocjuje z przestępcami. Spośród nich 54% odzyskało dostęp do danych po pierwszej płatności, a prawie 1/3 po kolejnej. Co 10 przedsiębiorstwo ostatecznie odmówiło atakującym, rezygnując z plików, a 4% opłaciło okup nadaremno.

Wymuszenie niejednokrotne

Cyberprzestępcy poza zaszyfrowaniem plików nierzadko kradną dane i grożą ich upublicznieniem, w razie gdyby ofiary zdecydowały się przywrócić informacje z kopii zapasowych. To tzw. podwójne wymuszenie (double extortion). Eksperci Trend Micro sygnalizują, że szczególnie łańcuchy dostaw są narażone na techniki nawet poczwórnego wymuszenia (quadruple extortion), które, poza żądaniem okupu i szantażem dotyczącym opublikowania danych, polegają na dodatkowej groźbie przejęcia klientów i ataków na kontrahentów organizacji.

Jak chronić się przed ransomware’em?

CERT Polska (ang. Computer Emergency Response Team), działający w ramach Naukowej i Akademickiej Sieci Komputerowej – Państwowego Instytutu Badawczego, przygotował rady dla małych firm i osób fizycznych, które pomagają ograniczyć ryzyko i skutki infekcji malware’em. Pierwszym krokiem jest weryfikacja procedur wykonywania kopii zapasowych zawierających informacje kluczowe dla istnienia organizacji. Poza tym eksperci zalecają regularne aktualizowanie oprogramowania i segmentację sieci, tak by ruch w obrębie poszczególnych podsieci (odpowiadających np. działom firmy) był separowany. Ważne jest także, by użytkownicy zwracali uwagę na rozszerzenia otrzymanych plików, nagłówki wiadomości e-mail czy miejsce, do którego prowadzi hiperłącze. Administratorom sieci specjaliści radzą wykorzystywanie filtrów antyspamowych oraz stosowanie polityk bezpieczeństwa uniemożliwiających uruchomienie kodu. W publikacji eksperci przygotowali również listę działań naprawczych, w razie gdyby atak zakończył się sukcesem.

Zgłaszanie incydentów bezpieczeństwa

Sebastian Kondraszuk, kierownik Zespołu Analiz Bieżących Zagrożeń oraz zastępcą kierownika działu CERT Polska ds. operacyjnych, w rozmowie z Sylwią Gliwą z Platformy Przemysłu Przyszłości podkreślał znaczenie informowania o atakach:

– Każde zgłoszenie, zwłaszcza jeśli nosi znamiona nowości, pozwoli na ostrzeżenie innych przedsiębiorstw np. przed trwającą kampanią cyberprzestępców. Wszystkim zgłaszającym nam incydenty gwarantujemy pełną anonimowość. Jeżeli nawet przedstawimy schemat ataku wykorzystany względem konkretnego biznesu, to jego opis nie będzie odsłaniał, co to za podmiot – zaznaczał ekspert.

Przedsiębiorcy kontaktujący się z NASK mogą liczyć na narzędzia i porady eksperckie, a także rekomendacje działań. Jednak zastosowanie wskazówek w praktyce może być trudne, bo według danych TestArmy Group w Polsce brakuje 10 tysięcy specjalistów w zakresie cyberbezpieczeństwa. Zgodnie z szacunkami, zatrudnienie w tym obszarze powinno wzrosnąć o około 30% w ciągu dekady.