Dzisiejsze przedsiębiorstwa są połączone cyfrowo, a systemy, użytkownicy i dane są tworzone oraz przesyłane w różnych środowiskach. Dotychczasowe zabezpieczenia często okazują się niewystarczające, a wdrażanie kontroli bezpieczeństwa w każdym środowisku jest bardzo złożone. Skutkuje to niewystarczającą ochroną najważniejszych zasobów.

Strategia „zero zaufania” zakłada kompromis i ustanawia mechanizmy kontroli w celu sprawdzenia autentyczności i celowości każdego użytkownika, urządzenia i połączenia z firmą. Aby skutecznie realizować strategię „zero zaufania”, organizacje potrzebują sposobu łączenia informacji o zabezpieczeniach w celu wygenerowania kontekstu (bezpieczeństwo urządzenia, lokalizacja itp.), który informuje i wymusza kontrole walidacji.

Podstawowe elementy

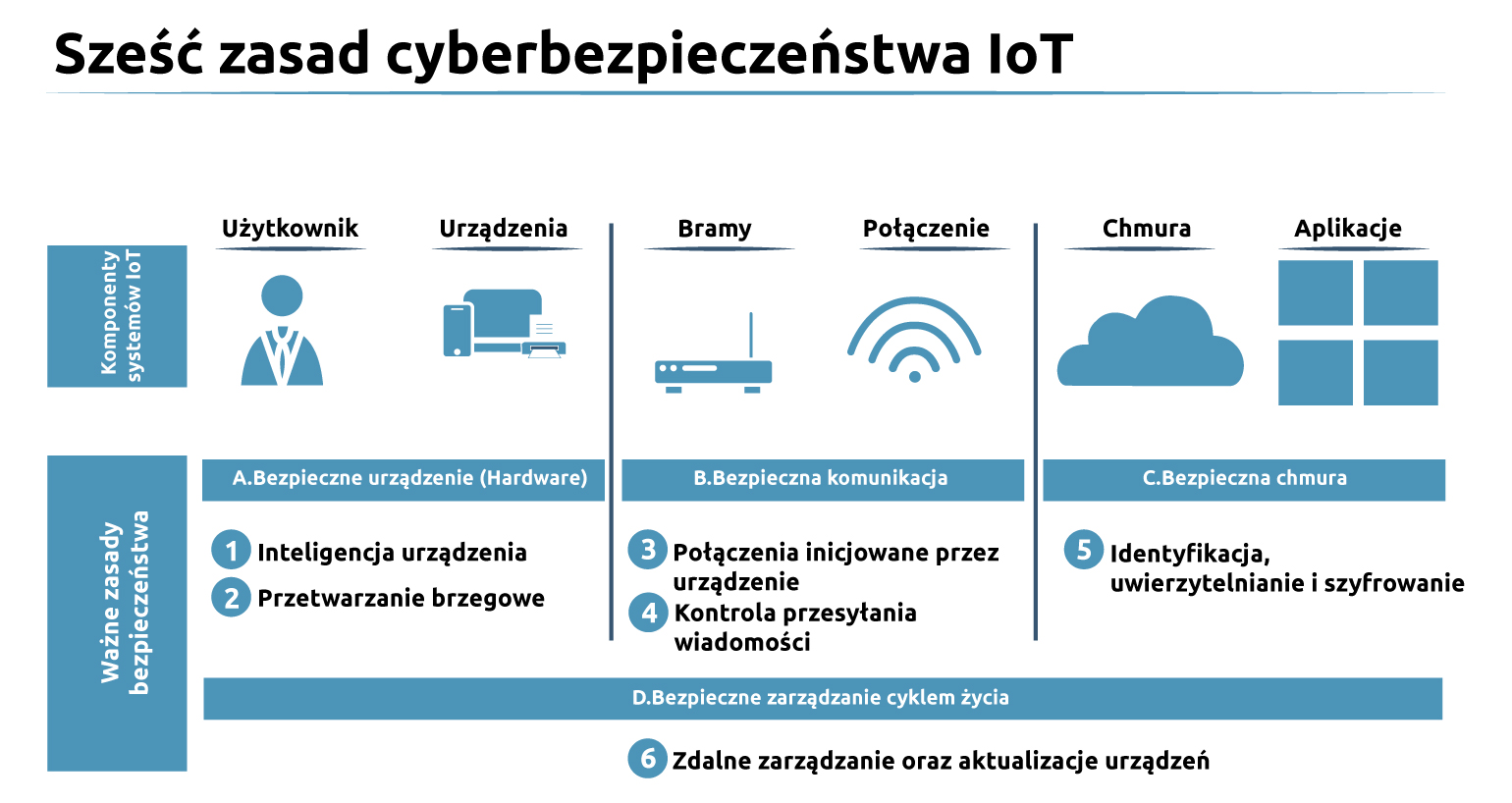

Rozwiązania w zakresie cyberbezpieczeństwa są coraz częściej projektowane w ramach operacji i polityk organizacji, w związku z tym istnieją kluczowe elementy, które wpływają na ukierunkowanie wdrażanych rozwiązań. Są to:

- audyt i stosowanie polityk oraz procedur bezpieczeństwa opracowanych specjalnie dla sieci systemu sterowania i jego urządzeń,

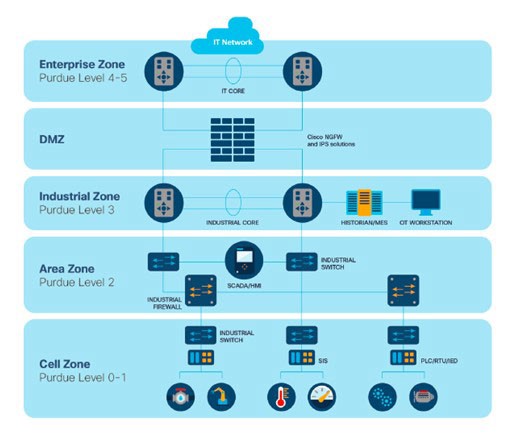

- kontrola dostępu poprzez sieć lokalną (LAN), sieć rozległą (WAN) i fizyczne perymetry uzupełnione o bezpieczne transfery danych,

- wykrywanie zagrożeń związanych z nieprawidłową i złośliwą działalnością na wszystkich poziomach infrastruktury,

- zarządzanie ryzykiem i łagodzenie skutków ewentualnych ataków za pomocą zainstalowanego zestawu produktów zabezpieczających, które wzmacniają i regulują system bez zakłócania kontrolowanego procesu – funkcje zwirtualizowane i urządzenia sprzętowe,

- bezpieczeństwo i uwierzytelnianie czujników procesowych,

- rozwiązanie kluczowych problemów związanych z bezpieczeństwem, które wymaga nierozerwalnych relacji z dostawcami.

Mechanizm działania

Bezpieczeństwo cybernetyczne ma na celu zapewnienie wielu warstw ochrony dla wszystkich komputerów, sieci i programów używanych przez firmę. W celu utworzenia jednolitej obrony przed potencjalnymi cyberatakami istotne jest aby firma, pracownicy, procesy i technologia były zaprojektowane w sposób zapewniający współpracę. Systemy cyberbezpieczeństwa, które działają prawidłowo, są w stanie wykryć, zbadać i rozwiązać potencjalne słabości i luki w systemie, zanim zostaną wykorzystane przez hakera lub złośliwe oprogramowanie.

Powiązanie z innymi technologiami

W tradycyjnym IT ryzyko wiąże się z zagrożeniami utraty poufności, integralności oraz dostępności danych i systemów. Skutkiem może być wyłudzenie, oszustwo bankowe, zatrzymanie infrastruktury, a także utrata danych. Uzyskując nieautoryzowany dostęp do sieci i urządzeń, hakerzy mogą wykraść własność intelektualną, zakłócić pracę, zagrozić bezpieczeństwu, uszkodzić sprzęt i wpłynąć na jakość produktu. Biorąc pod uwagę dzisiejsze połączenie przedsiębiorstw, atak na sieć w jednym zakładzie może dać możliwość dostępu do innych organizacji. Tak więc cyberbezpieczeństwo jest kluczowym elementem zabezpieczającym dane i infrastrukturę w zakresie wszystkich filarów Przemysłu 4.0.

Znaczenie dla gospodarki

Cyberbezpieczeństwo obejmuje ochronę wszystkich kategorii danych m.in. danych wrażliwych, informacji umożliwiających identyfikację osób, chronionych informacji zdrowotnych, informacji osobistych, własności intelektualnej oraz branżowych systemów informacyjnych przed kradzieżą i uszkodzeniem.

Biznes jest coraz bardziej zależny od technologii – zależność ta będzie się utrzymywać w miarę wprowadzania kolejnych generacji nowych rozwiązań, które będą miały dostęp do urządzeń podłączonych do sieci. Z powodu powszechnego używania systemów komputerowych, sieci oraz wymiany danych, znaczenie cyberbezpieczeństwa stale rośnie. Jeśli dodamy do tego wzrost popularności usług w chmurze, smartfony i Internet Rzeczy (IoT), otrzymamy niezliczoną liczbę potencjalnych luk w zabezpieczeniach, które nie istniały jeszcze kilkanaście lat temu.

Ważne jest także zrozumienie różnicy pomiędzy cyberbezpieczeństwem a bezpieczeństwem informacji, chociaż te dziedziny stają się coraz bardziej podobne.